نصب گواهی SSL: 10.4 SSL

نصب و پیکربندی یک گواهی SSLدر Mac OS X Server 10.4

پس

از تایید درخواست گواهی SSL، می توانید گواهی SSLSSL and intermediate

خود را از داخل نرم افزار SSL دانلود کنید. هر دو فایل باید بر روی وب

سرور شما نصب شود.

نصب گواهی SSLهای Intermediate CA

قبل از نصب گواهی SSL، شما باید روش زیر را برای نصب گواهی SSLIntermediate CA تکمیل کنید:

مشاهده مخزن

فایل Intermediate.crt را دانلود کنید.

راه اندازی برنامه Keychain Access

(/Applications/Utilities/Keychain Access)

اگر

دکمه پایین سمت چپ پنجره Keychain Access با برچسب "Show Keychains" باشد،

آنگاه روی دکمه کلیک کنید تا لیست Keychain را نشان دهد.

System keychain را انتخاب کنید.

File->Import را انتخاب کنید. حرکت کنید و فایل Intermediate.crt که در مرحله 2 در بالا دانلود کرده اید را انتخاب کنید.

وقتی که درخواست تایید هویت برای تغییر keychain بود ، رمز عبور خود را وارد کنید.

تأیید کنید که "Comodo Certification Authority" در لیست نمایش داده می شود.

بستن برنامه Keychain Access

برای نصب گواهینامه SSLشما

برای نصب گواهی SSLserver بر روی سیستم خود از روش زیر استفاده کنید:

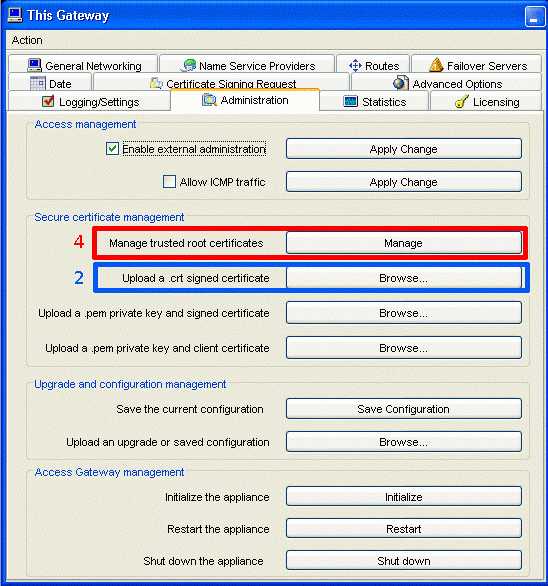

راه اندازی ابزار Server Admin و اتصال به سروری که شما می خواهید در آن گواهی SSLنصب کنید.

گره سرور را در بالای درخت در پنجره Computers & Services برجسته کنید.

سربرگ Settings را از ردیف سربرگها در پایین صفحه سمت راست انتخاب کنید.

سربرگ Certificates را از ردیف سربرگها در بالای صفحه سمت راست انتخاب کنید.

آیتم مربوط به گواهی SSLدرخواست شده را انتخاب کنید و دکمه " pencil" را برای ویرایش آن مورد کلیک کنید.

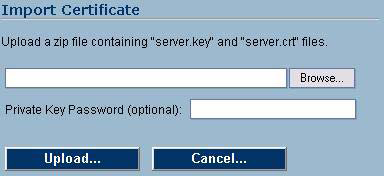

روی دکمه Add Signed Certificate ... کلیک کنید. متن گواهی SSLخود را در

فیلد جایگذاری (Paste) کنید. اطمینان حاصل کنید که خطوط "-----BEGIN

CERTIFICATE-----" and "-----END CERTIFICATE-----" header and footerرا

وارد کنید . روی OK کلیک کنید.

روی دکمه Save کلیک کنید.

برای اختصاص گواهی SSLبه سرویس های شما

پس

از نصب گواهی SSLخود به خوبی گواهی SSL Intermediate CA، می توانید این

گواهی SSLرا به سرویس های مورد نظر (وب، ایمیل، iChat، دایرکتوری باز و

غیره) اختصاص دهید. در پنجره تنظیمات مناسب برای سرویس دلخواه این کار

انجام دهید.

منبع

:https://sarvssl.com/%D9%86%D8%B5%D8%A8-%D9%88-%D9%BE%DB%8C%DA%A9%D8%B1%D8%A8%D9%86%D8%AF%DB%8C-%DB%8C%DA%A9-%DA%AF%D9%88%D8%A7%D9%87%DB%8C-ssl%D8%AF%D8%B1-mac-os-x-server-10-4/